CRA-Konformität

Der ultimative Leitfaden zum EU Cyber Resilience Act Verstehen Sie die 13 Anforderungen, den Zeitplan und Ihren Weg zur Konformität.

Anforderungen erkunden

Anhang I der CRA legt die verbindlichen Cybersicherheitsanforderungen für alle Produkte mit digitalen Elementen fest.

Anforderungen:

Keine bekannten ausnutzbaren Schwachstellen

Beschreibung: Produkte dürfen nicht mit bekannten ausnutzbaren Schwachstellen in Verkehr gebracht werden. Hersteller müssen vor der Markteinführung über einen etablierten Schwachstellen-Management-Prozess verfügen.

Maßnahme: Implementierung von SAST/DAST & Dependency Scanning

Sichere Standardkonfiguration

Beschreibung: Geräte müssen mit sicheren Einstellungen ausgeliefert werden. Unnötige Dienste deaktiviert, keine schwachen Standardpasswörter, sicherer Reset-Mechanismus vorhanden.

Maßnahme: Default-Konfigurationen härten & Standardpasswörter entfernen

Sicherheits-Updates mit Opt-out-Möglichkeit

Beschreibung: Automatische Sicherheits-Updates sind standardmäßig aktiviert, mit klarer Möglichkeit zum Opt-out. Nutzer müssen über Updates informiert werden.

Maßnahme: OTA-Update-Infrastruktur aufbauen

Schutz vor unbefugtem Zugriff

Beschreibung: Starke Authentifizierung (MFA, RBAC) und Identitätsmanagement implementieren, um unbefugten Zugriff zu verhindern.

Maßnahme: MFA & rollenbasierte Zugriffskontrolle durchsetzen

Vertraulichkeit der Daten

Beschreibung: Sensible Daten im Ruhezustand und während der Übertragung mit modernster Verschlüsselung schützen (z. B. AES-256, TLS 1.3).

Maßnahme: Alle sensiblen Datenflüsse verschlüsseln

Integrität von Daten und Funktionen

Beschreibung: Schutz vor unbefugter Manipulation von Daten und Systemfunktionen. Einsatz von Secure Boot und signierter Firmware.

Maßnahme: Secure Boot & Code Signing implementieren

Datenminimierung

Beschreibung: Nur die für die Produktfunktion unbedingt notwendigen Daten erheben. Keine übermäßige Datenverarbeitung.

Maßnahme: Datenerhebungspraktiken prüfen und auditieren

Resilienz und Verfügbarkeit

Beschreibung: Sicherstellen, dass grundlegende Funktionen auch während Sicherheitsvorfällen (z. B. DoS-Angriffe) weiterhin zur Verfügung stehen.

Maßnahme: DoS-Schutz & Failover-Mechanismen implementieren

Keine Gefährdung verbundener Systeme

Beschreibung: Produkte dürfen andere Geräte oder Netzwerke nicht gefährden (z. B. durch übermäßigen Netzwerkverkehr).

Maßnahme: Netzwerk-Traffic ratenbegrenzen (Rate Limiting)

Begrenzte Angriffsfläche

Beschreibung: Minimierung der Angriffsfläche durch Schließen ungenutzter Ports und Reduzierung der Systemkomplexität.

Maßnahme: Ungenutzte Ports & Dienste abschalten

Begrenzung der Auswirkungen von Vorfällen

Beschreibung: Technische Maßnahmen wie Sandboxing und Speicherschutz nutzen, um den Schadensradius eines Angriffs einzugrenzen.

Maßnahme: Sandboxing & Isolation implementieren

Protokollierung sicherheitsrelevanter Aktivitäten

Beschreibung: Sicherheitsrelevante Ereignisse (Zugriffe, Änderungen) aufzeichnen und Nutzern die Einsicht oder Deaktivierung der Protokollierung ermöglichen.

Maßnahme: Zentrales Security-Logging aufbauen

Sichere Löschung und Datenportabilität

Beschreibung: Nutzern die dauerhafte Löschung personenbezogener Daten sowie die sichere Übertragung zu anderen Systemen ermöglichen.

Maßnahme: Funktion „Alle Daten löschen“ implementieren

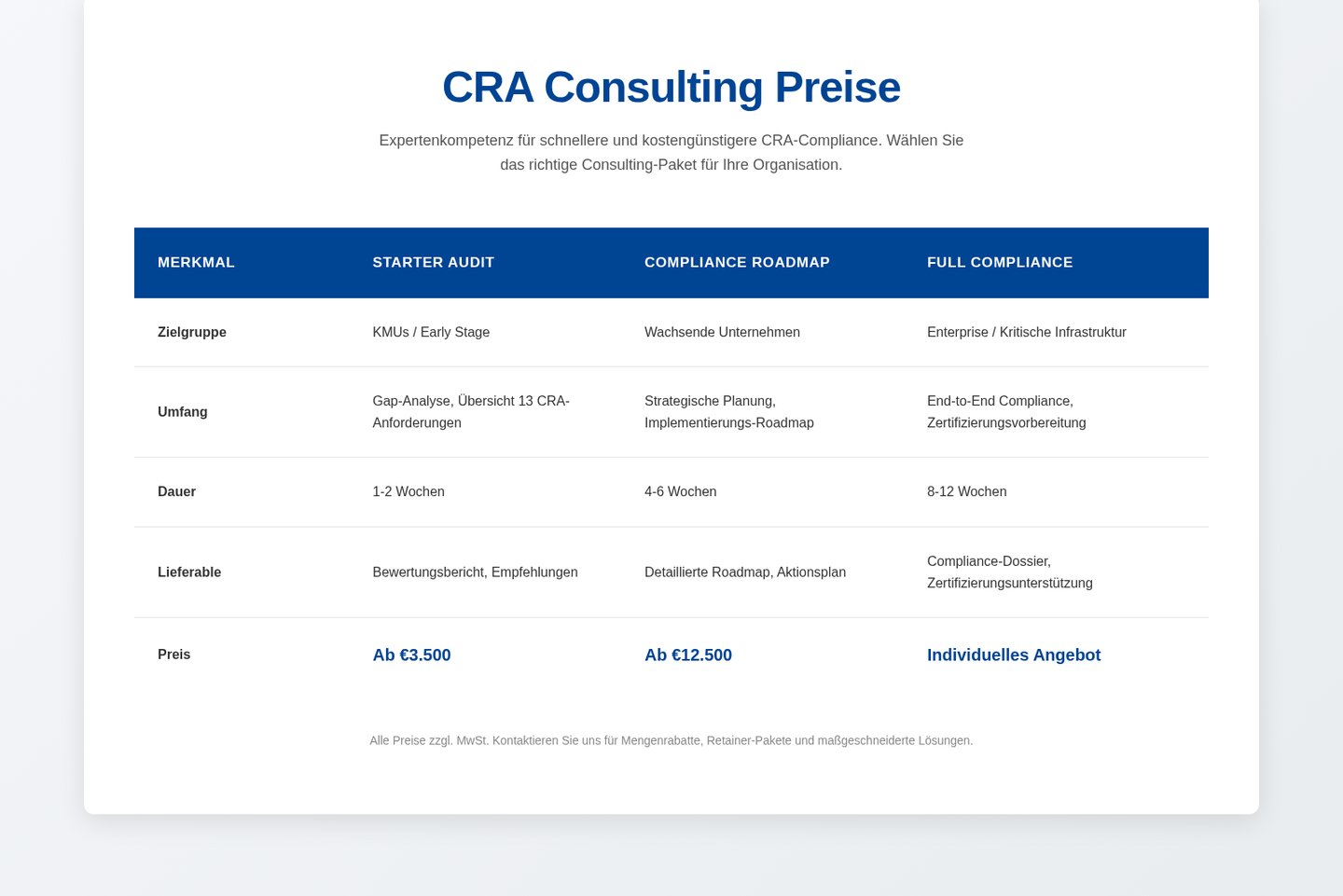

Konformitätsbewertung

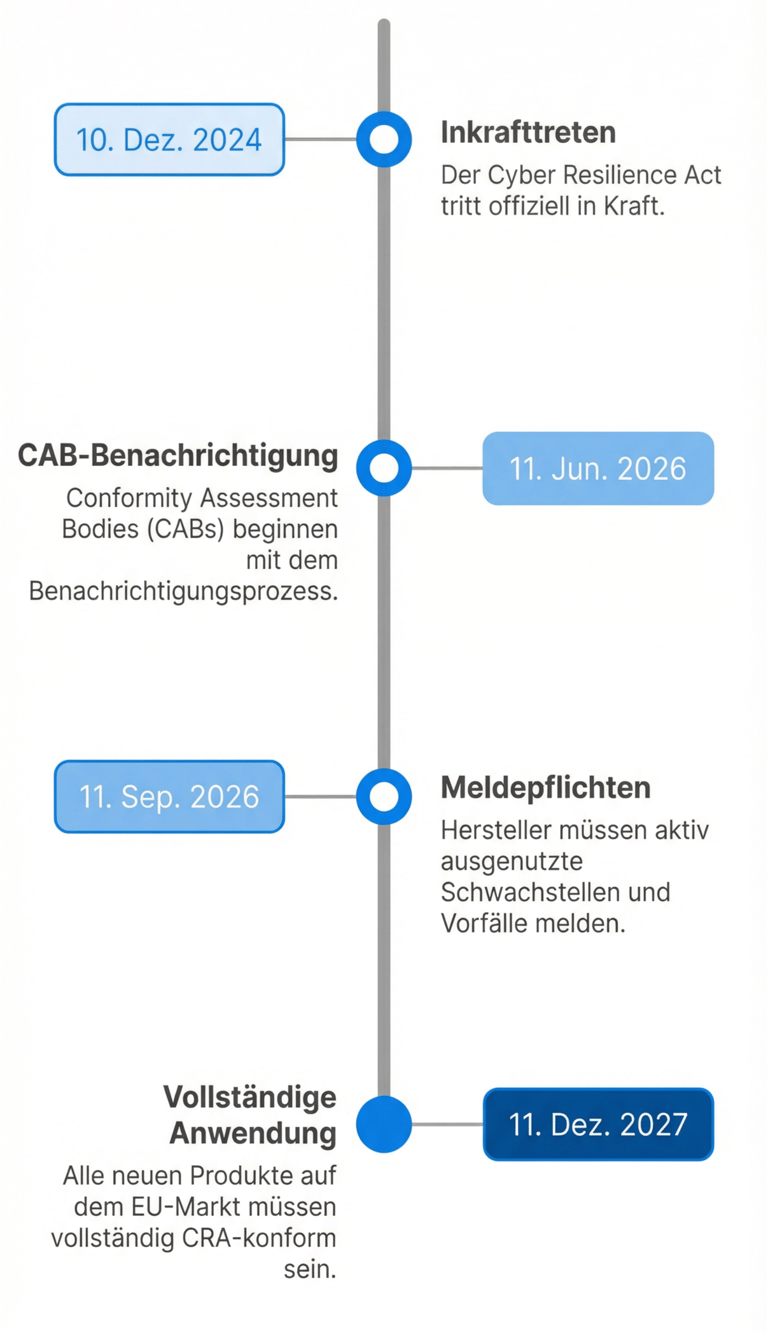

Zeitplan anzeigen – Wichtige Termine, die Sie kennen müssen

Nicht alle Produkte werden gleich behandelt. Der Cyber Resilience Act (CRA) verfolgt einen risikobasierten Ansatz bei der Konformitätsbewertung. Die meisten Produkte (ca. 90 %) fallen in die Kategorie Standard (Default) und können per Selbstbewertung konform erklärt werden.

Schritte zur Konformität:

Kategorie bestimmen Klassifizieren Sie Ihr Produkt als Standard (Default), Wichtig (Important – Klasse I oder II) oder Kritisch (Critical) gemäß Anhang III und IV.

Risikobewertung durchführen Erstellen und dokumentieren Sie eine produktspezifische Cybersicherheits-Risikoanalyse.

Anforderungen umsetzen Erfüllen Sie alle 13 wesentlichen Anforderungen sowie die Verpflichtungen zum Umgang mit Schwachstellen.

Technische Dokumentation erstellen Erstellen Sie die technische Dokumentation, die die Konformität nachweist (Entwurf, Tests, Risikoanalyse usw.).

Konformitätsbewertung durchführen Führen Sie eine Selbstbewertung durch (bei Standard-Kategorie) oder beauftragen Sie eine benannte Stelle (bei Kritischen oder Wichtigen Produkten).

CE-Kennzeichnung anbringen Bringen Sie das CE-Zeichen an und stellen Sie die EU-Konformitätserklärung aus.

F: Welche Produkte fallen unter den CRA?

A: Der CRA gilt für sogenannte „Produkte mit digitalen Elementen“ (PDEs). Dazu zählen Hardware und Software, die mit einem Gerät oder Netzwerk verbunden sind. Beispiele reichen von Smart-Home-Geräten und Spielzeug bis hin zu Firewalls und Betriebssystemen. Ausgenommen sind Produkte, die bereits durch spezielle Regelungen abgedeckt sind, wie Medizinprodukte, Luftfahrt und Fahrzeuge.

F: Was ist der Unterschied zwischen Default-, Important- und Critical-Produkten?

A: Die meisten Produkte fallen in die Kategorie Default und können im Rahmen einer Selbsteinschätzung bewertet werden. Important-Produkte (Klasse I & II) wie Router oder Betriebssysteme können die Einbindung einer notifizierten Stelle erfordern, wenn keine harmonisierten Normen angewendet werden. Critical-Produkte (z. B. Smartcards, Hardware-Sicherheitsmodule) erfordern immer eine Bewertung durch Dritte.

F: Was passiert bei Nicht-Einhaltung?

A: Bei Nichtkonformität drohen Geldbußen von bis zu 15 Mio. € oder 2,5 % des weltweiten Jahresumsatzes (je nachdem, welcher Betrag höher ist). Zusätzlich können Marktüberwachungsbehörden den Rückzug oder Rückruf nicht konformer Produkte vom EU-Markt anordnen.

F: Müssen bestehende Produkte zertifiziert werden?

A: Der CRA gilt für Produkte, die nach dem Inkrafttreten (Dezember 2027) in Verkehr gebracht werden. Werden jedoch wesentliche Änderungen an einem bestehenden Produkt vorgenommen, kann dieses als neues Produkt gelten und muss konform sein. Reine Sicherheitsupdates lösen dies in der Regel nicht aus.

F: Wie verhält sich der CRA zur DSGVO?

A: Während sich die DSGVO auf den Schutz personenbezogener Daten konzentriert, fokussiert der CRA die Cybersicherheit des Produkts selbst. Beide Regelwerke ergänzen sich. CRA-Anforderungen wie „Vertraulichkeit von Daten“ und „Sichere Löschung“ unterstützen die Einhaltung der DSGVO direkt.